黑客攻防技术宝典:浏览器实战篇 - (EPUB全文下载)

文件大小:9.73 mb。

文件格式:epub 格式。

书籍内容:

版权信息

书名:黑客攻防技术宝典:浏览器实战篇

作者:[澳] Wade Alcorn [美] Christian Frichot [意] Michele Orrù

译者:奇舞团

ISBN:978-7-115-43394-7

本书由北京图灵文化发展有限公司发行数字版。版权所有,侵权必究。

您购买的图灵电子书仅供您个人使用,未经授权,不得以任何方式复制和传播本书内容。

我们愿意相信读者具有这样的良知和觉悟,与我们共同保护知识产权。

如果购买者有侵权行为,我们可能对该用户实施包括但不限于关闭该帐号等维权措施,并可能追究法律责任。

图灵社区会员 sh0jkm(1312243384@qq.com) 专享 尊重版权

版权声明

中文版推荐序

致谢

前言

内容介绍

目标读者

本书内容

在线资源

备足弹药

免责声明

祝你好运

第 1 章 浏览器安全概述

1.1 首要问题

1.2 揭密浏览器

1.2.1 与Web应用休戚与共

1.2.2 同源策略

1.2.3 HTTP首部

1.2.4 标记语言

1.2.5 CSS

1.2.6 脚本

1.2.7 DOM

1.2.8 渲染引擎

1.2.9 Geolocation

1.2.10 Web 存储

1.2.11 跨域资源共享

1.2.12 HTML5

1.2.13 隐患

1.3 发展的压力

1.3.1 HTTP首部

1.3.2 反射型XSS过滤

1.3.3 沙箱

1.3.4 反网络钓鱼和反恶意软件

1.3.5 混入内容

1.4 核心安全问题

1.4.1 攻击面

1.4.2 放弃控制

1.4.3 TCP协议控制

1.4.4 加密通信

1.4.5 同源策略

1.4.6 谬论

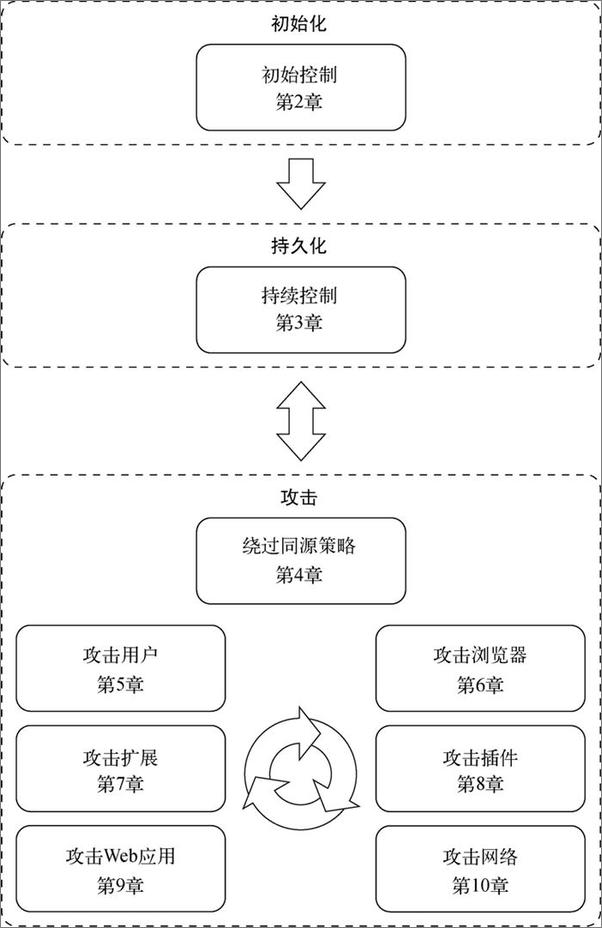

1.5 浏览器攻防方法

1.5.1 初始化

1.5.2 持久化

1.5.3 攻击

1.6 小结

1.7 问题

第 2 章 初始控制

2.1 理解控制初始化

2.2 实现初始控制

2.2.1 使用XSS攻击

2.2.2 使用有隐患的Web应用

2.2.3 使用广告网络

2.2.4 使用社会工程攻击

2.2.5 使用中间人攻击

2.3 小结

2.4 问题

第 3 章 持续控制

3.1 理解控制持久化

3.2 通信技术

3.2.1 使用XMLHttpRequest轮询

3.2.2 使用跨域资源共享

3.2.3 使用WebSocket通信

3.2.4 使用消息传递通信

3.2.5 使用DNS隧道通信

3.3 持久化技术

3.3.1 使用内嵌框架

3.3.2 使用浏览器事件

3.3.3 使用底层弹出窗口

3.3.4 使用浏览器中间人攻击

3.4 躲避检测

3.4.1 使用编码躲避

3.4.2 使用模糊躲避

3.5 小结

3.6 问题

第 4 章 绕过同源策略

4.1 理解同源策略

4.1.1 SOP与DOM

4.1.2 SOP与CORS

4.1.3 SOP与插件

4.1.4 通过界面伪装理解SOP

4.1.5 通过浏览器历史理解SOP

4.2 绕过SOP技术

4.2.1 在Java中绕过SOP

4.2.2 在Adobe Reader中绕过SOP

4.2.3 在Adobe Flash中绕过SOP

4.2.4 在Silverlight中绕过SOP

4.2.5 在IE中绕过SOP

4.2.6 在Safari中绕过SOP

4.2.7 在Firefox中绕过SOP

4.2.8 在Opera中绕过SOP

4.2.9 在云存储中绕过SOP

4.2.10 在CORS中绕过SOP

4.3 利用绕过SOP技术

4.3.1 代理请求

4.3.2 利用界面伪装攻击

4.3.3 利用浏览器历史

4.4 小结

4.5 问题

第 5 章 攻击用户

5.1 内容劫持

5.2 捕获用户输入

5.2.1 使用焦点事件

5.2.2 使用键盘事件

5.2.3 使用鼠标和指针事件

5.2.4 使用表单事件

5.2.5 使用IFrame按键记录

5.3 社会工程学

5.3.1 使用标签绑架

5.3.2 使用全屏

5.3.3 UI期望滥用

5.3.4 使用经过签名的Java小程序

5.4 隐私攻击

5.4.1 不基于cookie的会话追踪

5.4.2 绕过匿名机制

5.4.3 攻击密码管理器

5.4.4 控制摄像头和麦克风

5.5 小结

5.6 问题

第 6 章 攻击浏览器

6.1 采集浏览器指纹

6.1.1 使用HTTP首部

6.1.2 使用DOM属性

6.1.3 基于软件bug

6.1.4 基于浏览器特有行为

6.2 绕过cookie检测

6.2.1 理解结构

6.2.2 理解属性

6.2.3 绕过路径属性的限制

6.2.4 cookie存储区溢出

6.2.5 使用cookie实现跟踪

6.2.6 Sidejacking攻击

6.3 绕过HTTPS

6.3.1 把HTTPS降级为HTTP

6.3.2 攻击证书

6.3.3 攻击SSL/TLS层

6.4 滥用URI模式

6.4.1 滥用iOS

6.4.2 滥用三星Galaxy

6.5 攻击JavaScript

6.5.1 攻击JavaScript加密

6.5.2 JavaScript和堆利用

6.6 使用Metasploit取得shell

6.6.1 Metasploit起步

6.6.2 选择利用

6.6.3 仅执行一个利用

6.6.4 使用Browser Autopwn

6.6.5 结合使用BeEF和Metasploit

6.7 小结

6.8 问题

第 7 章 攻击扩展

7.1 理解扩展的结构

7.1.1 扩展与插件的区别

7.1.2 扩展与附加程序的区别

7.1.3 利用特权

7.1.4 理解Firefox扩展

7.1.5 理解Chrome扩展

7.1.6 IE扩展

7.2 采集扩展指纹

7.2.1 使用HTTP首部采集指纹

7.2.2 使用DOM采集指纹

7.2.3 使用清单文件采集指纹

7.3 攻击扩展

7.3.1 冒充扩展

7.3.2 跨上下文脚本攻击

7.3.3 执行操作系统命令

7.3.4 操作系统命令注入

7. ............

书籍插图:

以上为书籍内容预览,如需阅读全文内容请下载EPUB源文件,祝您阅读愉快。

书云 Open E-Library » 黑客攻防技术宝典:浏览器实战篇 - (EPUB全文下载)