破坏之王——DDoS攻击与防范深度剖析 - (EPUB全文下载)

文件大小:8.57 mb。

文件格式:epub 格式。

书籍内容:

破坏之王:DDoS攻击与防范深度剖析

鲍旭华 洪海 曹志华 著

ISBN:978-7-111-46283-5

本书纸版由机械工业出版社于2014年出版,电子版由华章分社(北京华章图文信息有限公司)全球范围内制作与发行。

版权所有,侵权必究

客服热线:+ 86-10-68995265

客服信箱:service@bbbvip.com

官方网址:www.hzmedia.com.cn

新浪微博 @研发书局

腾讯微博 @yanfabook

目录

序

前言

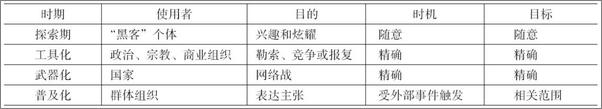

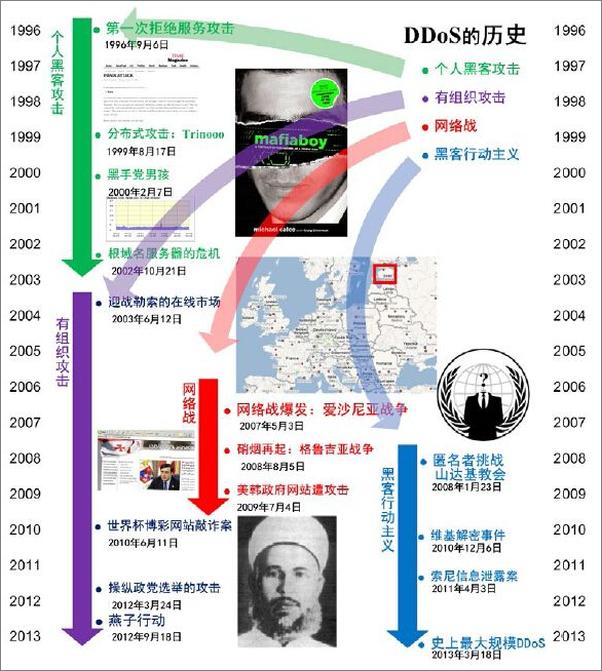

第1章 DDoS攻击的历史

1.1 探索期:个人黑客的攻击

1.1.1 第一次拒绝服务攻击

1.1.2 分布式攻击网络:Trinoo

1.1.3 黑手党男孩

1.1.4 根域名服务器的危机

1.2 工具化:有组织攻击

1.2.1 在线市场面临的勒索

1.2.2 世界杯博彩网站敲诈案

1.2.3 操纵政党选举的攻击

1.2.4 燕子行动

1.2.5 史上最大规模的DDoS

1.3 武器化:网络战

1.3.1 网络战爆发:爱沙尼亚战争

1.3.2 硝烟再起:格鲁吉亚战争

1.3.3 美韩政府网站遭攻击

1.4 普及化:黑客行动主义

1.4.1 匿名者挑战山达基教会

1.4.2 维基解密事件

1.4.3 索尼信息泄露案

1.5 小结

1.6 参考资料

第2章 DDoS攻击的来源

2.1 僵尸网络的发展

2.1.1 演化和发展趋势

2.1.2 知名僵尸网络

2.2 僵尸网络的组建

2.2.1 节点

2.2.2 控制

2.3 僵尸网络的危害

2.4 自愿型僵尸网络

2.5 小结

2.6 参考资料

第3章 DDoS攻击的方法

3.1 攻击网络带宽资源

3.1.1 直接攻击

3.1.2 反射和放大攻击

3.1.3 攻击链路

3.2 攻击系统资源

3.2.1 攻击TCP连接

3.2.2 攻击SSL连接

3.3 攻击应用资源

3.3.1 攻击DNS服务

3.3.2 攻击Web服务

3.4 混合攻击

3.5 小结

3.6 参考资料

第4章 DDoS攻击的工具

4.1 综合性工具

4.1.1 Hping

4.1.2 PenTBox

4.1.3 Zarp

4.2 压力测试工具

4.2.1 LOIC

4.2.2 HOIC

4.2.3 HULK

4.3 专业攻击工具

4.3.1 Slowloris

4.3.2 R.U.D.Y.

4.3.3 THC SSL DOS

4.4 小结

4.5 参考资料

第5章 DDoS攻击的成本和收益

5.1 攻击成本

5.2 获取收益

5.2.1 敲诈勒索

5.2.2 实施报复

5.2.3 获取竞争优势

5.3 小结

5.4 参考资料

第6章 DDoS攻击的治理和缓解

6.1 攻击的治理

6.1.1 僵尸网络的治理

6.1.2 地址伪造攻击的治理

6.1.3 攻击反射点的治理

6.2 攻击的缓解

6.2.1 攻击流量的稀释

6.2.2 攻击流量的清洗

6.3 小结

6.4 参考资料

第7章 未来与展望

7.1 未来的网络战

7.2 DDoS的APT时代

7.3 DDoS与大数据

附录A DDoS主要攻击方法、工具和事件一览

附录B 关于DDoS的9个误区

附录C 国外知名黑客组织和个人简介

附录D NTP和DNS放大攻击详解

序

随着科学技术的迅猛发展和深度应用,网络空间中的变革正在不断改变和影响着人们的生活方式。然而,一次次惊喜的背后,却隐藏着诸多隐患。无论是国家安全还是集体利益或个人利益,在网络空间中都会随时面临挑战。2013年8月25日,我国顶级域名CN的解析服务器遭到攻击,造成大量以cn为后缀的网站无法访问,经济损失和社会影响难以估计。而导致这一严重后果的,就是分布式拒绝服务(Distributed Denial of Service,DDoS)攻击。

DDoS是一种以破坏为目的的攻击,十几年来不断发展变化,成为不同组织和个人的工具,用于网络中的勒索、报复,甚至战争。从荒唐的“黑手党男孩”到神秘的“匿名人”组织,从雅虎、花旗这样的商业巨头到美国、俄罗斯、朝鲜与他国的争端,这本书揭示了DDoS的发展历史。

了解仅仅是开始,感兴趣的读者会有一系列疑问。谁在进行攻击?他们为什么发起攻击?使用了什么方法?如果我受到攻击,该怎样保护自己?这本书从多个角度对DDoS进行了解读。传统的DDoS大多来自僵尸网络,而近年来高性能服务器、移动设备甚至志愿者都成为了可能的来源;攻击者不是疯子,每次攻击都会有明确的目的,以及对成本和收益的考虑;DDoS的原理看似繁杂,却可以归为三类,实用的工具则数不胜数;面对这种攻击,绝对的防御并不存在,综合五个环节的治理和缓解才是应对之道。最后,这本书在附录中还介绍了国外知名的黑客组织和个人,以及常见的几个误区。

本书的作者之一是我的学生。想不到在我心目中的孩子,转眼间有了自己的想法和见解,甚至都开始写书了。这本书称不上尽善尽美,很多观点也有可商榷处。但让我感到一丝欣慰的是,国内安全领域的一代新人正在成长。在我们的政府部门、学术机构和安全企业,有这么多当年熟悉的面孔,他们有了自己的思想和声音,不再盲目跟随国外的脚步。我能够感到,中国成为一个信息安全强国的日子,也许就在不远的将来。

冯登国

中国科学院软件研究所

2014年1月25日

前言

现实与网络中的战争

1939年9月1日凌晨,第二次世界大战爆发。德军14个师兵分三路,从北、南、西同时入侵波兰,波军6个集团军80万人组成的防线瞬间瓦解。由于兵力分散和移动迟缓,波军很快被各个击破,到9月21日“布楚拉战役”结束,主力已全军覆没。这次战争的时间之短,出乎所有人的意料,它将一种新的战争模式呈现在人们眼前:“闪电战”。

人们在惊叹“闪电战”速度的同时,往往忽略了另一个因素:兵力对比。当时的德军的确强大,但波军也非弱旅,在之前的“波苏战争”中和苏联互有胜负。此外,德军的突击部队其实只有14个师,却能够轻易突破防线,还在之后的战斗中屡战屡胜,作用之大让当时的军事学家跌破眼镜。

2012年7月,一部由美国制 ............

书籍插图:

以上为书籍内容预览,如需阅读全文内容请下载EPUB源文件,祝您阅读愉快。

书云 Open E-Library » 破坏之王——DDoS攻击与防范深度剖析 - (EPUB全文下载)